Soporte OIDC de Keyless

Aptos Keyless soporta los siguientes IdPs y proveedores IAM en nuestras redes. El soporte para IdPs adicionales está por venir. Por favor contacta si necesitas cobertura para un caso de uso específico.

| Proveedor de Identidad | Solo Federado | Devnet | Testnet | Mainnet |

|---|---|---|---|---|

| No | En vivo | En vivo | En vivo | |

| Apple | No | En vivo | En vivo | En vivo |

| Auth0 | Sí | En vivo | En vivo | En vivo |

| Cognito | Sí | En vivo | En vivo | En vivo |

| Microsoft | No | En revisión | - | - |

| Github | No | En revisión | - | - |

| No | En revisión | - | - |

Si tu proveedor de identidad está marcado como “Solo Federado”, necesitarás seguir las instrucciones para Keyless Federado.

Para integrar Aptos Keyless en tu dApp, debes registrar tu dApp con al menos uno de los proveedores de identidad disponibles a través de su proceso de registro OIDC. Cada proceso de registro respectivo asignará un Client ID a tu aplicación, que servirá como identificador para tu aplicación en la arquitectura Keyless.

Registrar tu dApp con Google

Sección titulada «Registrar tu dApp con Google»-

Paso 1: Iniciar sesión en Google Developer Console

- Navega a la Google Cloud Console.

- Inicia sesión con las credenciales de tu cuenta de Google.

-

Paso 2: Crear un Nuevo Proyecto

- Si no tienes un proyecto existente, haz clic en el menú desplegable “Select a project” en la parte superior de la página y elige “New Project.”

- Ingresa un nombre para tu proyecto y haz clic en “Create.” Las instrucciones detalladas se pueden encontrar aquí.

-

Paso 3: Configurar Pantalla de Consentimiento

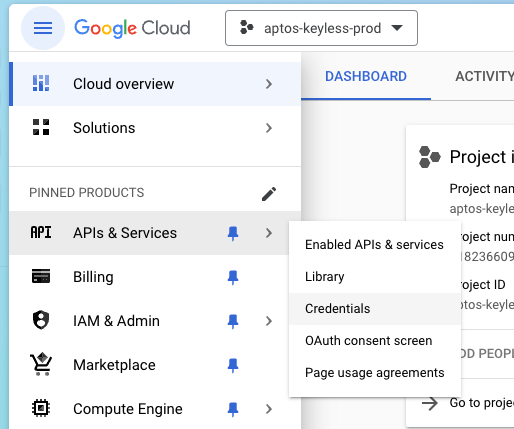

- En la barra lateral izquierda, navega a “APIs & Services” > “OAuth consent screen.”

- Elige el tipo de usuario “External” y haz clic en “Create.”

- Ingresa los detalles requeridos como el nombre de la aplicación, email de soporte al usuario e información de contacto del desarrollador.

- Opcionalmente, agrega detalles adicionales como el logo de la aplicación y URL de política de privacidad.

- Haz clic en “Save and continue.” Los pasos detallados están disponibles aquí.

-

Paso 4: Registrar Tu Aplicación

-

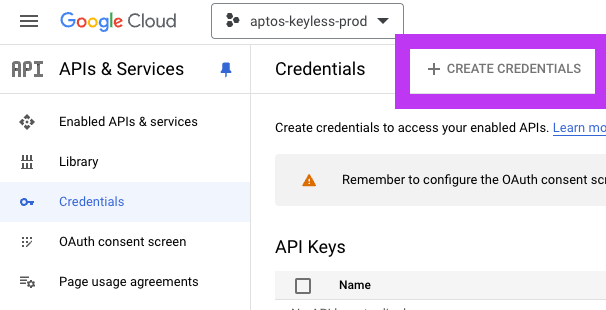

En la barra lateral izquierda, navega a “APIs & Services” > “Credentials.”

-

Haz clic en “Create Credentials” y selecciona “OAuth client ID.”

-

Elige el tipo de aplicación (ej., Web application, Desktop app, o Mobile app).

-

Ingresa los detalles necesarios como el nombre de tu aplicación y las URIs de redirección autorizadas. Para OIDC, las URIs de redirección deben seguir el formato https://your-app-domain.com/auth/google/callback.

-

Haz clic en “Create.”

-

-

Paso 5: Obtener Client ID y Client Secret

- Después de crear el OAuth client ID, Google te proporcionará un client ID y client secret. Estas credenciales son esenciales para autenticar tu aplicación.

- Anota el client ID y client secret de forma segura. No los expongas públicamente.

-

Paso 6: Configurar Integración OIDC en Tu Aplicación

- Integra autenticación OIDC en tu aplicación usando una biblioteca o framework OIDC adecuado (ej., Passport.js para Node.js, Spring Security para Java, o Auth0 para varias plataformas).

- Usa el client ID y client secret obtenidos de Google para configurar autenticación OIDC en la configuración de tu aplicación.

- Configura la URL de callback apropiada (https://your-app-domain.com/auth/google/callback) para manejar respuestas de autenticación de Google.

Registrar tu dApp con Apple

Sección titulada «Registrar tu dApp con Apple»-

Paso 1: Iniciar sesión en Apple Developer Account

- Ve al sitio web de Apple Developer.

- Inicia sesión con tu Apple ID.

- Inscríbete en el Apple Developer Program si aún no lo has hecho.

-

Paso 2: Crear un Nuevo App ID

- Navega a la sección “Certificates, Identifiers & Profiles”.

- Haz clic en “Identifiers” en la barra lateral.

- Haz clic en el botón ”+” para crear un nuevo App ID.

- Llena los detalles para tu app, incluyendo el nombre y bundle ID.

- Habilita “Sign in with Apple” bajo la sección “Capabilities”.

- Haz clic en “Continue” y luego “Register” para crear el App ID.

-

Paso 3: Generar una Clave Privada

- En la sección “Keys” de la página “Certificates, Identifiers & Profiles”, haz clic en el botón ”+” para crear una nueva clave.

- Ingresa un nombre para la clave, habilita la capacidad “Sign in with Apple”, y haz clic en “Continue.”

- Descarga la clave privada generada y almacénala de forma segura. Esta clave se usará para autenticar tu app con el servicio OIDC de Apple.

-

Paso 4: Configurar URIs de Redirección

- Bajo la sección “App ID”, localiza tu App ID recién creado y haz clic en él.

- Desplázate hacia abajo a la sección “Sign in with Apple” y haz clic en “Edit.”

- Agrega las URIs de redirección que tu aplicación usará para callback después de la autenticación. El formato debe ser https://your-app-domain.com/auth/apple/callback.

- Haz clic en “Save” para actualizar la configuración.

-

Paso 5: Configurar Tu Integración OIDC

- Usa una biblioteca o framework OIDC compatible con el servicio OIDC de Apple (ej., Passport.js para Node.js, Spring Security para Java).

- Configura tu aplicación para usar el client ID y clave privada obtenidos de Apple durante el proceso de registro.

- Configura la URL de callback apropiada (https://your-app-domain.com/auth/apple/callback) para manejar respuestas de autenticación de Apple.